Samenvatting

De afstand tussen IT en OT wordt steeds kleiner.

Wat ooit twee aparte werelden waren, met duidelijke grenzen en eigen teams, is inmiddels samengesmolten. Operationele technologie leunt steeds meer op IT-systemen, terwijl IT-professionals zich steeds vaker bewegen binnen de realiteit van OT-omgevingen.

Dat samensmelten zet security fundamenteel onder druk.

Traditionele modellen, zoals het Purdue-model, zijn gebouwd op het idee van strikte scheiding tussen IT en OT. De realiteit van vandaag vraagt echter om een benadering die vaste grenzen relativeert en minder leunt op impliciet vertrouwen.

Daar komt Zero Trust 2.0 in beeld.

Van isolatie naar integratie

Nog niet zo lang geleden functioneerde OT in een grotendeels afgeschermde wereld.

Besturingssystemen draaiden zelfstandig en waren alleen toegankelijk via speciale werkstations, vaak met fysieke aanwezigheid als vereiste. De fabriekshal en de IT-afdeling stonden organisatorisch én technisch ver uit elkaar.

Die situatie is veranderd.

Ook OT-omgevingen zijn inmiddels sterk verbonden.

Remote toegang vanuit IT-werkplekken naar besturingssystemen is steeds gebruikelijker. En dat is pas het begin. Moderne industriële omgevingen bewegen richting verdere integratie:

- Predictive maintenance-systemen volgen automatisch gebruikscycli bij, zoals het aantal bewegingen van een robotarm vóór onderhoud nodig is.

- Early warning systems signaleren afwijkingen vroegtijdig, nog voordat ze leiden tot verstoringen.

- AI-gedreven optimalisatie analyseert processen realtime, herkent inefficiënties en doet verbetervoorstellen.

- Cloud analytics combineren data van meerdere locaties en bieden organisatiebreed inzicht.

Dit is geen toekomstscenario.

Dit is hoe OT vandaag functioneert.

Een realiteit die wordt aangejaagd door eisen rondom uptime, efficiëntie en concurrentievoordeel. Oorspronkelijk afkomstig uit de IT-wereld, maar inmiddels diep verankerd in OT.

IT en OT: op zoek naar een gezamenlijke taal

De technische samenkomst van IT en OT is complex.

De culturele samenkomst is vaak nog uitdagender.

IT en OT spreken niet vanzelfsprekend dezelfde taal.

En precies daar ontstaat risico.

De IT-mentaliteit

Wanneer IT-professionals betrokken raken bij OT-omgevingen, nemen ze soms aannames mee die binnen OT niet vanzelfsprekend zijn:

- “Dat patchen we volgende week wel.”

In OT zijn onderhoudsvensters schaars en vaak lang van tevoren gepland. Kritische productiesystemen kunnen niet zomaar offline voor updates. - “Laten we standaard security controls uitrollen.”

Controls die in IT gangbaar zijn, kunnen OT-apparatuur verstoren of in sommige gevallen zelfs blijvende schade veroorzaken. - “Waarom is dit system niet geüpdate?”

Het updaten van een PLC kan leiden tot hercertificering, uitgebreide testtrajecten en aanzienlijke productieverliezen.

In IT is snelheid de norm. Meerdere wijzigingen per dag daar gebruikelijk.

In OT is dat tempo nauwelijks realistisch.

De OT-mentaliteit

Tegelijk vraagt de huidige realiteit ook iets van OT-teams:

- Regelmatig patchen en updaten is in verbonden omgevingen de standaard geworden.

- Security controls zijn geen administratieve last, maar een vorm van bescherming.

- Snelle change cycles bestaan omdat bedrijfsprocessen daar steeds vaker om vragen.

In OT staat beschikbaarheid centraal.

Regel één blijft: verstoor de productie niet.

Dat principe blijft valide. Maar het biedt steeds minder ruimte om security structureel uit te stellen.

Bridging the gap

Beide perspectieven kloppen – binnen hun eigen context.

IT-teams ervaren dat downtime in OT direct en vaak grote gevolgen heeft.

OT-teams zien dat security in een verbonden wereld geen abstract risico meer is.

Geen van beide hoeft z’n kernwaarden los te laten.

Wat wél nodig is, is een gedeeld framework. is unthinkable.

De onbedoelde legacy van het Purdue-Model

Wie mijn vorige post over Purdue versus Zero Trust heeft gelezen, weet dat het Purdue-model decennialang hét framework is geweest voor OT-security.

Maar daar zit ook het probleem. Nu IT en OT steeds meer samenkomen, doet het Purdue-model mogelijk meer kwaad dan goed. Het is ontworpen voor een wereld waarin IT en OT strikt gescheiden waren. De realiteit van vandaag draait juist draait om integratie.

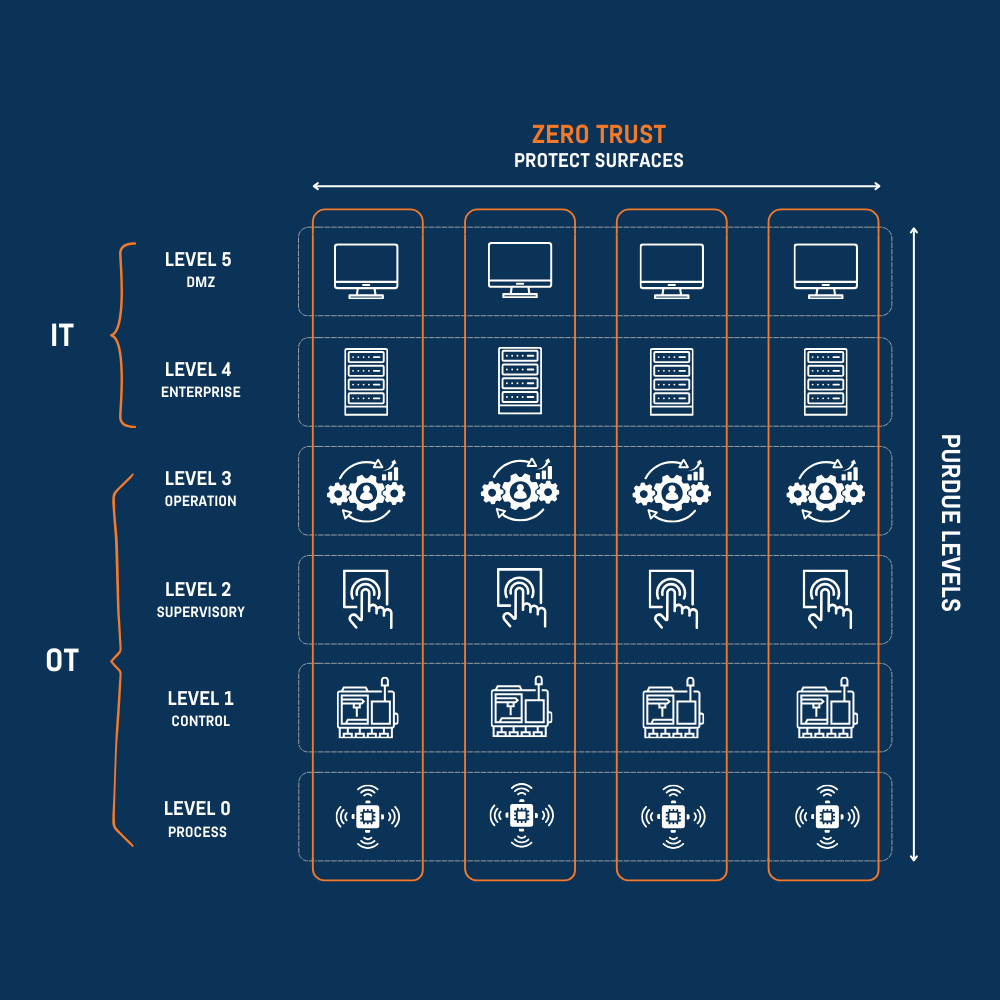

Het klassieke Purdue-model visualiseert security als horizontale lagen. IT bevindt zich op levels 4 en 5, OT op levels 0 tot en met 3. Die scheiding heeft niet alleen netwerkarchitectuur beïnvloed, maar ook hoe organisaties denken over verantwoordelijkheid en eigenaarschap:

- Gescheiden teams met eigen verantwoordelijkheden

- Verschillende security-aanpakken per domein

- Beperkte samenwerking tussen IT en OT

- Aparte budgetten en prioriteiten

Deze scheidslijnen zijn niet door het Purdue-model ontstaan.

Maar het model heeft ze wel versterkt en genormaliseerd.

En dat maakt de hedendaagse IT/OT-samenwerking soms onnodig ingewikkeld.

Zero Trust 2.0: een andere manier van denken

Zero Trust voor OT betekent niet dat het Purdue-model wordt verlaten.

Het betekent dat er een extra perspectief aan wordt toegevoegd: verticale protect surfaces die dwars door de horizontale lagen heen lopen.

Het Purdue-model blijft waardevol voor horizontale segmentatie.

Zeker in OT, waar je fysieke systemen en apparaten beveiligt, niet alleen data.

Maar Zero Trust voegt daar iets aan toe: verticale segmentatie, zeker in OT, waar fysieke systemen en veiligheid een grote rol spelen.

Hoe ziet dat er in de praktijk uit?

In plaats van alle HMI’s op hetzelfde niveau identiek te behandelen, wordt gekeken naar hun functionele rol:

- De HMI van productielijn A krijgt een eigen protect surface, met alleen toegang tot wat nodig is om die lijn te laten draaien.

- De HMI van gebouwbeheer wordt geïsoleerd: HVAC heeft geen toegang nodig tot productieapparatuur.

- De HMI voor kwaliteitscontrole krijgt een aparte protect surface, beperkt tot de relevante sensoren en databases.

Dit is het punt waar IT en OT elkaar echt nodig hebben.

Het definiëren van protect surfaces vraagt om:

- OT-kennis van kritische assets en afhankelijkheden

- IT-expertise in controls, monitoring en detectie

- Een gezamenlijk perspectief waarin security wordt gekoppeld aan operationele doelen

Het resultaat? Geen IT-security. Geen OT-security. Maar geïntegreerde security die het bedrijf beschermt.

Het grote voordeel van protect surfaces

Protect surfaces lopen verticaal door de Purdue-lagen heen en zorgen voor security rond specifieke bedrijfsprocessen.

Deze aanpak levert concreet op:

- Beperking van laterale beweging: een incident binnen één protect surface verspreidt zich niet automatisch verder.

- Betere aansluiting op bedrijfsrisico: security focust waar de operationele impact het grootst is.

- Gefaseerde invoering: begin klein en schaal gecontroleerd op.

- Betere IT/OT-samenwerking: beide teams werken toe naar hetzelfde resultaat.

De Purdue-lagen blijven belangrijk.

Ze bieden nog steeds waardevolle defense-in-depth.

Ze zijn echter niet meer genoeg op zichzelf.

Verticale segmentatie moet er bovenop komen.

Zo komen IT en OT praktisch samen

Zero Trust 2.0 in OT is niet alleen een technisch vraagstuk.

Het is vooral een organisatorisch vraagstuk.

1. Breng kritische protect surfaces samen in kaart

Zet IT en OT samen aan tafel.

Maak zichtbaar welke bedrijfsprocessen echt bepalend zijn.

Stel daarbij vragen als:

- Wat betekent het voor de organisatie als dit proces uitvalt?

- Wie heeft toegang nodig, en met welk doel?

- Welk beveiligingsniveau past bij dit risico?

Dit maakt blinde vlekken zichtbaar.

En het helpt bij het ontwikkelen van een gedeelde taal, een voorwaarde voor vertrouwen.

Tegelijk vormt dit de eerste stap binnen de Zero Trust aanpak.

Alles over Zero trust, van a tot z(ero trust)

Zero Trust is overal. Iedereen praat en schrijft erover. Wij hebben daarom de meest essentiële informatie over authentieke Zero Trust in een beknopte guide samengevat. Als je op zoek bent naar gestructureerde informatie over deze security strategy is dit een must-read.

2. Stel realistische security-eisen vast

Bepaal per protect surface wat haalbaar en verantwoord is:

- Vanuit OT: operationele beperkingen, veiligheid en continuïteit.

- Vanuit IT: toepasbare controls, monitoren en responstijden

Het doel is niet perfecte security vanaf dag één.

Het gaat om een werkbaar uitgangspunt dat stap voor stap kan worden verbeterd.

Samen verder

De scheiding tussen IT en OT was logisch toen het gescheiden werelden waren.

Dat is niet langer het geval.

AI, cloud, remote access en predictive maintenance hebben IT en OT structureel verweven.

Geen van beide kan nog zelfstandig opereren.

Zero Trust 2.0 voor OT erkent die realiteit.

Het combineert de kracht van het Purdue-model met verticale protect surfaces, gericht op wat het bedrijf daadwerkelijk draaiende houdt.

Maar dat werkt alleen als IT en OT vanaf het begin samenwerken.

De technische uitdagingen zijn oplosbaar.

De cultuur vraagt aandacht.

IT leert: beschikbaarheid is cruciaal.

OT erkent: security is een randvoorwaarde in een verbonden wereld.

Communicatie vormt de sleutel.

Niet alleen tussen systemen, maar vooral tussen mensen. Wanneer IT en OT dezelfde taal spreken en hetzelfde doel nastreven, ontstaat security die beschermt, zonder de operatie stil te leggen.

De èchte vraag

De vraag is niet of IT en OT samenkomen.

Dat gebeurt al.

De vraag is: “Stuur je die samensmelting bewust aan, of reageer je pas wanneer het misgaat?”

Zero Trust op basis van het Purdue-model biedt het framework.

Samenwerking zorgt voor uitvoering.

Samen beveiligen ze de fabriek in een verbonden wereld.

De toekomst van OT-security?

Niet IT. Niet OT.

Het is allebei.

FAQ

Nee. Het bouwt erop voort. Horizontale segmentatie blijft belangrijk. Zero Trust voegt daar verticale protect surfaces aan toe, rond bedrijfsprocessen.

Omdat OT draait om beschikbaarheid en veiligheid. Sommige IT-controls kunnen OT-systemen verstoren of beschadigen. Zero Trust voor OT houdt rekening met die beperkingen.

Bij de meest kritische bedrijfsprocessen. Protect surfaces creëren focus en gedeeld begrip.

Security wordt gekoppeld aan bedrijfsdoelen in plaats van technische silo’s.

Nee. Begin klein. Protect surfaces kun je stap voor stap invoeren, te beginnen bij de meest kritische processen. Daarna schaal je gecontroleerd op.